Sicherung eines Rechners mit Live-USB-Stick (CAINE)

In letzter Zeit habe ich einige Artikel über eher strategische Themen geschrieben und möchte euch mit diesem Artikel mehr Praxiswissen an die Hand geben. Um in der Informatik wirklich Dinge zu verstehen, muss man sie gemacht haben. Wie ich auch im Artikel „Die forensische Untersuchung in der IT“ geschrieben habe, ist es wichtig seine Tools zu kennen! Daher möchte ich euch in diesem Artikel die Live-Sicherung eines Laptops näher zeigen. Sorry auch schonmal für die schlechte Bildqualität (…wollte aber das System nicht durch Screenshots verändern).

Kleiner Kommentar: Normal wäre es vernünftig die Festplatte aus dem Laptop auszubauen und an einen Hardware-Writeblocker anzuschließen, aber was macht man wenn man keinen zur Hand hat? Live-USB oder -CD mit Software-Writeblocker verwenden!

Ein Live-USB-Stick oder eine Live-CD kommen also immer dann zum Einsatz, wenn sich die Festplatte beispielsweise nicht aus dem PC ausbauen lässt. Dann muss versucht werden das System über diese zu booten. So verändert man die Daten auf dem relevanten Volumen nicht und kann forensisch (relativ) sauber arbeiten.

Was braucht man dazu?

- Einen Live USB-Stick mit einer bootbarem Betriebssystem, z.B. von CAINE

- Externe Festplatte zur Sicherung der Daten

Warum habe ich mich für CAINE entschieden?

- Zu finden unter: https://www.caine-live.net/

- Es ist kostenlos!- Es mountet die Festplatten mit Software-Schreibschutz

- Es hat einen Haufen von nützlicher Tools- Gut dokumentiert

- Bei Installation wird neben dem Live-System auch noch das Nirsoft-Bundle und weitere Tools installiert

Wie wird nun so ein Live-USB-Stick erzeugt (für Windows Computer)?

1. Lade CAINE herunter

2. Lade den Universal USB Installer herunter

3. Verbinde den USB-Stick mit dem PC und führe Universal USB Installer aus

4. Folge den Anweisungen

In Englisch ist das hier alles noch genauer erklärt: https://ixnfo.com/en/how-to-make-a-bootable-usb-flash-drive-with-caine.html

Wie bin ich also bei der Sicherung vorgegangen?

Der Rechner sollte zum Start ausgeschaltet sein. Dann wird der USB-Stick eingesteckt und das Gerät wird gestartet. Ihr solltet dann über bestimmte Tasten (meist F2, F10 oder F12) das BIOS bzw. Boot-Menü aufrufen(wird meist beim Start unten anzeigt). Danach wählt man als Boot-Medium den Live-USB-Stick mit CAINE aus und startet den Rechner. Nach dem Start habe ich die externe Festplatte angesteckt. Danach sah das Setting aus wie auf dem Bild.

Alle Festplatten sind nun mit Schreibschutz versehen und müssen vom IT-Forensiker manuell „freigegeben“ werden.

Für das weitere Vorgehen benötigt ihr nur das Terminal, das ich nach dem Hochfahren geöffnet habe.

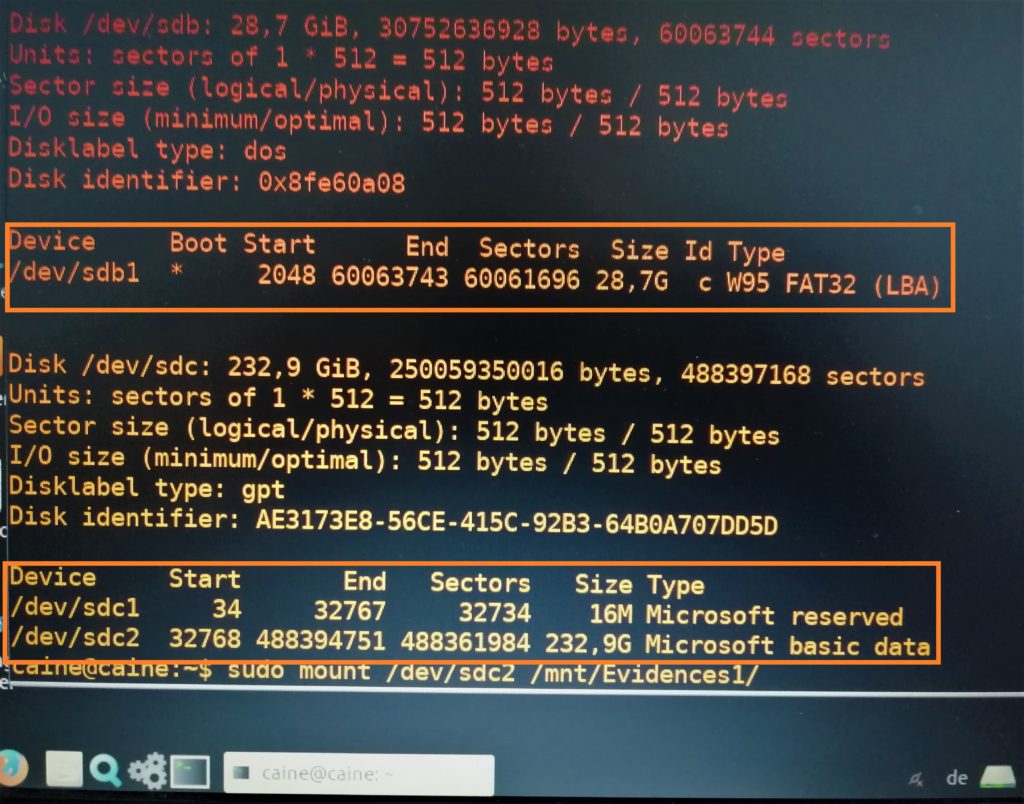

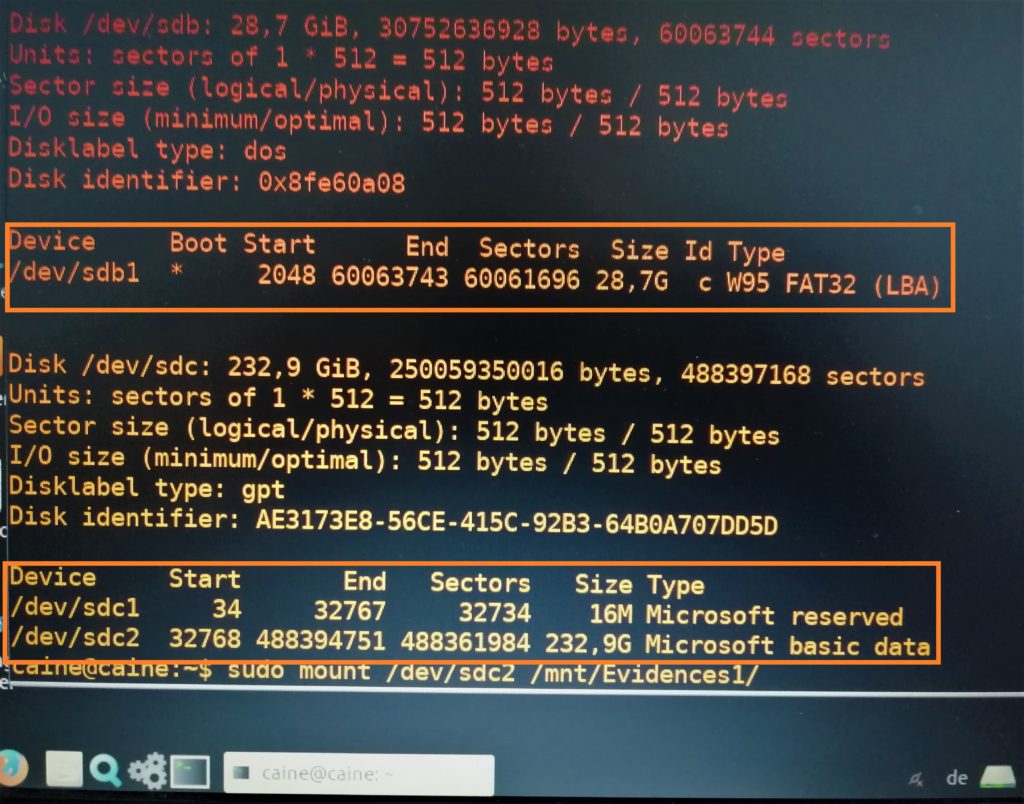

Danach habe ich mit folgendem Befehl gecheckt, welche Festplatte/Partition unter welcher Bezeichnung angeschlossen sind:

fdisk -l

Auf dem Bild könnt ihr nun meinen Live-USB-Stick /dev/sdb1 und die externe Festplatte unter /dev/sdc1 und /dev/sdc2 sehen. Für wen die Bezeichnungen für die Festplatten unter Linux oder anderen unixoiden Systemen unbekannt ist dem empfehle ich diesen Artikel von ubuntuuser.

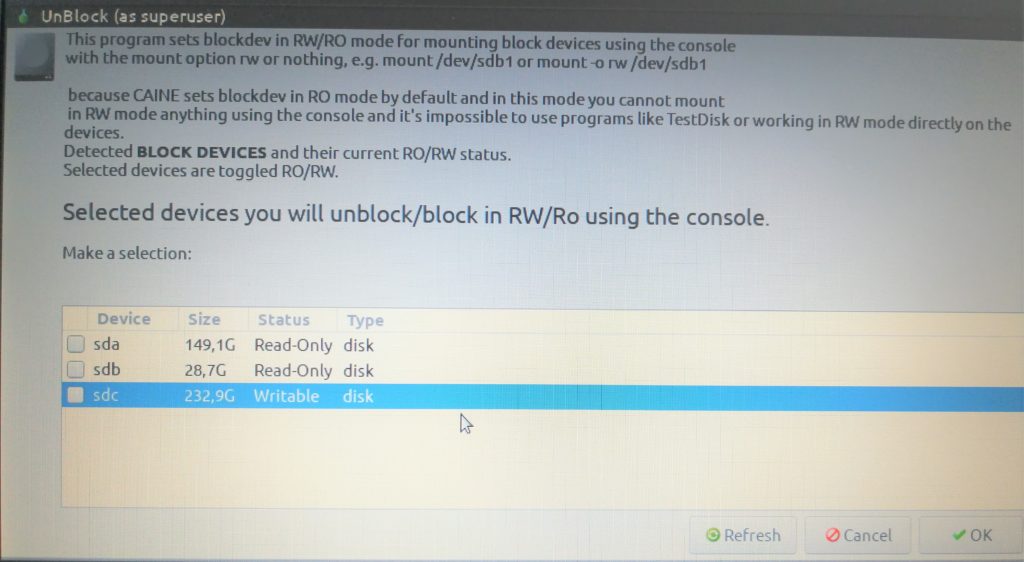

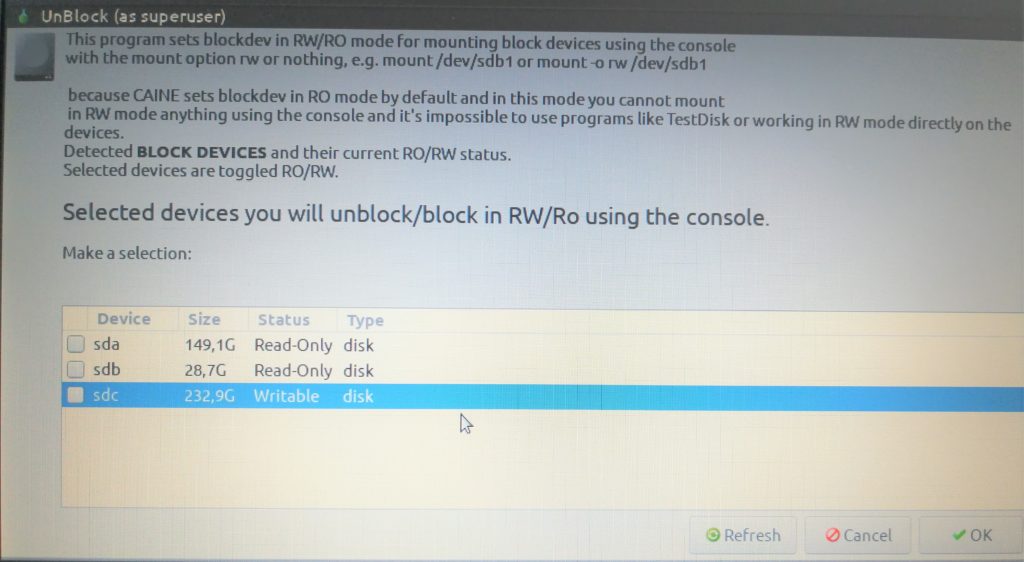

Nachdem wir nun wissen, welche unsere Datenträger sind, können wir den Schreibschutz für unsere Platte aufheben. Hierzu bietet CAINE ein schon eine Verknüpfung in der Startleiste (Bild 2 rechts unten, „Festplattensymbol“) oder ihr sucht es im Menü: UnBlock.

Auf Bild 3 seht ihr, wie UnBlock geöffnet aussieht. Da ich den Schreibschutz für „sdc“ aufheben will, markiere ich es mit einem Häkchen und drücke auf „OK“. Danach ist der Schreibschutz aufgehoben. Es sollte also vorher sichergestellt sein, dass es sich wirklich um das Ziellaufwerk handelt!

Danach konnte ich die Sicherung mit folgender Befehlsfolge starten:

sudo mkdir /mnt/Evidences1 ### "Evidences1" kann ein beliebiger Name im Mountverzeichnis sein

sudo mount /dev/sdc2 /mnt/Evidences1/ ### warum sdc2? Weil sdc1 die geschützte Partition für das Dateisystem ist

cd /mnt/Evidences1/ ### Wechsel in der Mountverzeichnis

mkdir Case1 ### neues Unterverzeichnis

cd Case1 #### Wechsel in Unterverzeichnis

sudo dc3dd if=/dev/sda of=dell.img hash=md5 log=md5hashsum.txt ### Kommando zum Ausführen der Sicherung ### if = Input-File ### of = Output-File (hier: RAW-Abbild des Typs "img") ### hash = Hashfunktion, mit der das Abbild gehasht werden soll ### log = Logfile, welches auch den Hash des Abbilds enthät ### Nach Abfeuern des Befehls kann es je nach Festplattengröße sehr lange dauern. Also abwarten und Tee trinken!

Warum verwende ich dc3dd?

dc3dd ist eine verbesserte Abwandlung des Standard-Tools „dd“, welches von Jesse Kornblum des Department of Defense Cyber Crime Center entwickelt wurde. Es enthält neben der Fortschrittsanzeige auch eine eingebaute Hash-Funktionalität und Error-Logging. Alternativ dazu könnte auch „dcfldd“ (Link dazu) oder klassisch „dd“ verwendet werden. Wer es lieber mit Benutzeroberfläche will kann auch den FTK-Imager von AccessData (Link dazu) verwenden.

Nachdem ihr die obigen Schritte durchgemacht habt, könnt ihr die externe Festplatte abziehen und das Image in einem weiteren Schritt analysieren oder beliebig oft kopieren. In meinem Artikel Datenträgerforensik mit „The Sleuth Kit“ habe ich das hier gesicherte Image mit „The Sleuth Kit“ im Rahmen der Datenträgerforensik einmal beispielhaft näher untersucht. Viel Spaß beim Lesen!

In letzter Zeit habe ich einige Artikel über eher strategische Themen geschrieben und möchte euch mit diesem Artikel mehr Praxiswissen an die Hand geben. Um in der Informatik wirklich Dinge zu verstehen, muss man sie gemacht haben. Wie ich auch im Artikel „Die forensische Untersuchung in der IT“ geschrieben habe, ist es wichtig seine Tools zu kennen! Daher möchte ich euch in diesem Artikel die Live-Sicherung eines Laptops näher zeigen. Sorry auch schonmal für die schlechte Bildqualität (…wollte aber das System nicht durch Screenshots verändern).

Kleiner Kommentar: Normal wäre es vernünftig die Festplatte aus dem Laptop auszubauen und an einen Hardware-Writeblocker anzuschließen, aber was macht man wenn man keinen zur Hand hat? Live-USB oder -CD mit Software-Writeblocker verwenden!

Ein Live-USB-Stick oder eine Live-CD kommen also immer dann zum Einsatz, wenn sich die Festplatte beispielsweise nicht aus dem PC ausbauen lässt. Dann muss versucht werden das System über diese zu booten. So verändert man die Daten auf dem relevanten Volumen nicht und kann forensisch (relativ) sauber arbeiten.

Was braucht man dazu?

- Einen Live USB-Stick mit einer bootbarem Betriebssystem, z.B. von CAINE

- Externe Festplatte zur Sicherung der Daten

Warum habe ich mich für CAINE entschieden?

- Zu finden unter: https://www.caine-live.net/

- Es ist kostenlos!- Es mountet die Festplatten mit Software-Schreibschutz

- Es hat einen Haufen von nützlicher Tools- Gut dokumentiert

- Bei Installation wird neben dem Live-System auch noch das Nirsoft-Bundle und weitere Tools installiert

Wie wird nun so ein Live-USB-Stick erzeugt (für Windows Computer)?

1. Lade CAINE herunter

2. Lade den Universal USB Installer herunter

3. Verbinde den USB-Stick mit dem PC und führe Universal USB Installer aus

4. Folge den Anweisungen

In Englisch ist das hier alles noch genauer erklärt: https://ixnfo.com/en/how-to-make-a-bootable-usb-flash-drive-with-caine.html

Wie bin ich also bei der Sicherung vorgegangen?

Der Rechner sollte zum Start ausgeschaltet sein. Dann wird der USB-Stick eingesteckt und das Gerät wird gestartet. Ihr solltet dann über bestimmte Tasten (meist F2, F10 oder F12) das BIOS bzw. Boot-Menü aufrufen(wird meist beim Start unten anzeigt). Danach wählt man als Boot-Medium den Live-USB-Stick mit CAINE aus und startet den Rechner. Nach dem Start habe ich die externe Festplatte angesteckt. Danach sah das Setting aus wie auf dem Bild.

Alle Festplatten sind nun mit Schreibschutz versehen und müssen vom IT-Forensiker manuell „freigegeben“ werden.

Für das weitere Vorgehen benötigt ihr nur das Terminal, das ich nach dem Hochfahren geöffnet habe.

Danach habe ich mit folgendem Befehl gecheckt, welche Festplatte/Partition unter welcher Bezeichnung angeschlossen sind:

fdisk -l

Auf dem Bild könnt ihr nun meinen Live-USB-Stick /dev/sdb1 und die externe Festplatte unter /dev/sdc1 und /dev/sdc2 sehen. Für wen die Bezeichnungen für die Festplatten unter Linux oder anderen unixoiden Systemen unbekannt ist dem empfehle ich diesen Artikel von ubuntuuser.

Nachdem wir nun wissen, welche unsere Datenträger sind, können wir den Schreibschutz für unsere Platte aufheben. Hierzu bietet CAINE ein schon eine Verknüpfung in der Startleiste (Bild 2 rechts unten, „Festplattensymbol“) oder ihr sucht es im Menü: UnBlock.

Auf Bild 3 seht ihr, wie UnBlock geöffnet aussieht. Da ich den Schreibschutz für „sdc“ aufheben will, markiere ich es mit einem Häkchen und drücke auf „OK“. Danach ist der Schreibschutz aufgehoben. Es sollte also vorher sichergestellt sein, dass es sich wirklich um das Ziellaufwerk handelt!

Danach konnte ich die Sicherung mit folgender Befehlsfolge starten:

sudo mkdir /mnt/Evidences1 ### "Evidences1" kann ein beliebiger Name im Mountverzeichnis sein

sudo mount /dev/sdc2 /mnt/Evidences1/ ### warum sdc2? Weil sdc1 die geschützte Partition für das Dateisystem ist

cd /mnt/Evidences1/ ### Wechsel in der Mountverzeichnis

mkdir Case1 ### neues Unterverzeichnis

cd Case1 #### Wechsel in Unterverzeichnis

sudo dc3dd if=/dev/sda of=dell.img hash=md5 log=md5hashsum.txt ### Kommando zum Ausführen der Sicherung ### if = Input-File ### of = Output-File (hier: RAW-Abbild des Typs "img") ### hash = Hashfunktion, mit der das Abbild gehasht werden soll ### log = Logfile, welches auch den Hash des Abbilds enthät ### Nach Abfeuern des Befehls kann es je nach Festplattengröße sehr lange dauern. Also abwarten und Tee trinken!

Warum verwende ich dc3dd?

dc3dd ist eine verbesserte Abwandlung des Standard-Tools „dd“, welches von Jesse Kornblum des Department of Defense Cyber Crime Center entwickelt wurde. Es enthält neben der Fortschrittsanzeige auch eine eingebaute Hash-Funktionalität und Error-Logging. Alternativ dazu könnte auch „dcfldd“ (Link dazu) oder klassisch „dd“ verwendet werden. Wer es lieber mit Benutzeroberfläche will kann auch den FTK-Imager von AccessData (Link dazu) verwenden.

Nachdem ihr die obigen Schritte durchgemacht habt, könnt ihr die externe Festplatte abziehen und das Image in einem weiteren Schritt analysieren oder beliebig oft kopieren. In meinem Artikel Datenträgerforensik mit „The Sleuth Kit“ habe ich das hier gesicherte Image mit „The Sleuth Kit“ im Rahmen der Datenträgerforensik einmal beispielhaft näher untersucht. Viel Spaß beim Lesen!