Die forensische Untersuchung in der IT

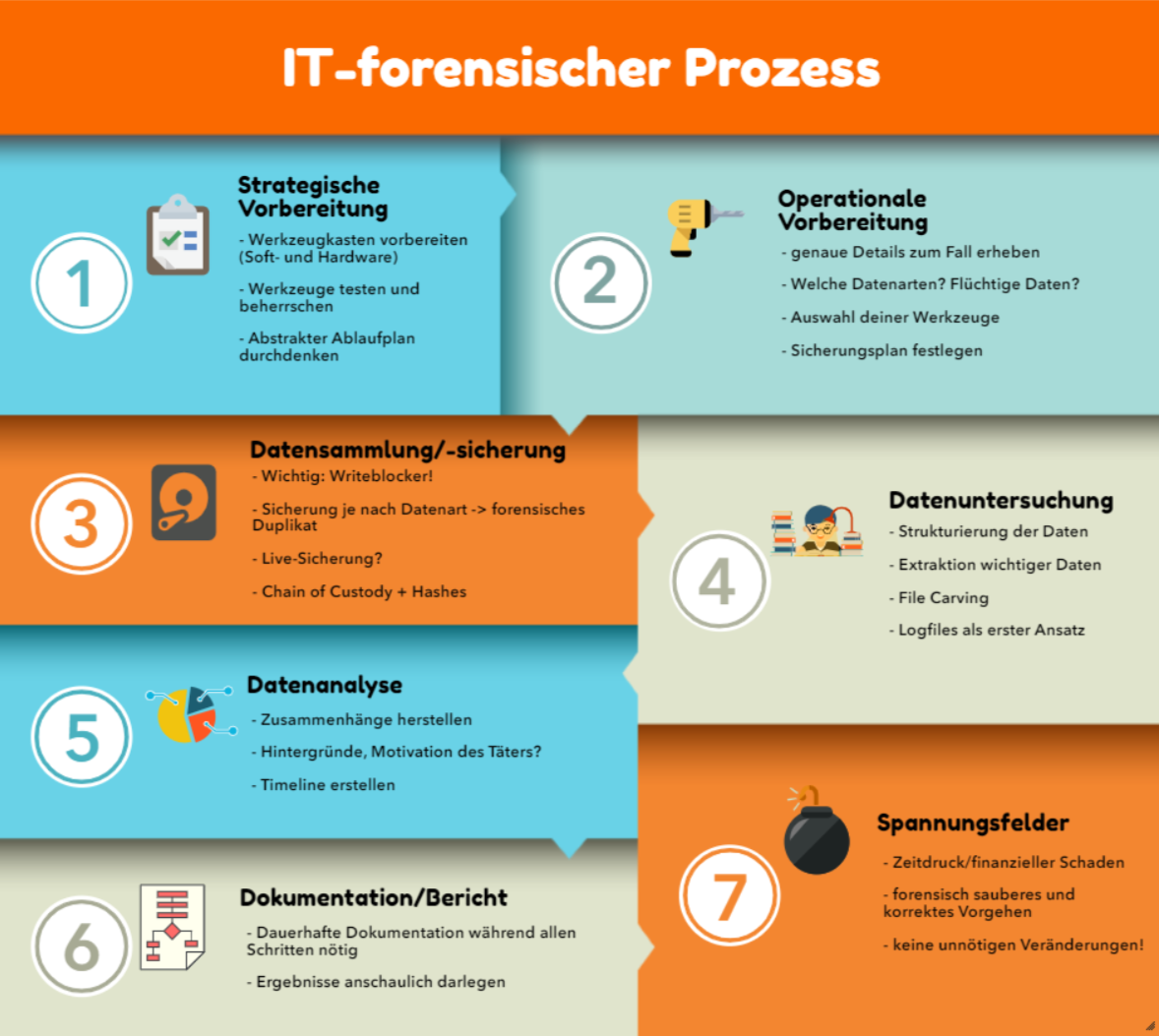

Um die Grundlagen der forensischen Informatik verstehen zu können ist auch nötig den Prozess der forensischen Untersuchung zu kennen. Deshalb möchte ich Dir diesen heute näher bringen. Ein Übersichtsbild gibt es ganz unten!

Bei einer forensischen Untersuchung in der Informationstechnik handelt es sich um einen Prozess der Beweissicherung, z.B. im Falle eines Angriffs auf ein Computersystem. Tausende forensische Informatiker bzw. IT-Forensiker wenden den unten beschriebenen Prozess so oder in abgewandelter Form tagtäglich an.

Ich halte mich in meiner Beschreibung an den Sprachgebrauch des BSI, der deren Leitfaden „IT-Forensik“ entnommen ist.

Der Prozess teilt sich grundlegend in fünf Schritte auf, die natürlich nie alle genauso in der Praxis angewandt werden können. Die Grundpfeiler sollten jedoch beibehalten und beachtet werden, da sonst der Beweiswert leiden kann! Wir wollen schließlich unsere Beweise glaubhaft vor Gericht präsentieren können und damit den Sachverhalt aufklären. Unter diesem Gedanken sind natürlich Spurenveränderungen unter allen Umständen zu vermeiden.

Vorbereitung

strategisch:

Die strategische Vorbereitung ist eher von abstrakter Art, sollte aber mit großer Sorgfalt betrieben werden. Hier stellst Du Dir Deinen Werkzeugkasten zusammen. Mit „Werkzeugen“ sind sowohl Software- als auch Hardware gemeint. Hardware meint hier neben Writeblocker auch einfache Dinge wie Handschuhe, Kamera, Taschenlampe, Schraubendreher usw. Eine gute Übersicht über Softwarewerkzeuge bietet hier Alexander Geschonnek auf seiner Internetseite „Computerforensik„. Diese Werkzeuge sollten statisch kompiliert und auf einem schreibgeschützten Datenträger (sog. Live-CDs) bereitliegen, sodass Du sie ohne Installation auf dem Fremdsystem aufrufen kannst (Achtung: Spurenveränderungen!).

Wichtig ist bei diesem Schritt Softwarewerkzeuge auszuwählen, die wirklich anerkannt sind und deren Wirkungsweise Dir bekannt ist (das können auch durchaus eigene Skripte sein). Du solltest Dich mit den einzelnen Werkzeugen vertraut machen und sie beherrschen. Nichts ist sinnbildlich schlimmer, wenn ein Handwerker für seinen Bohrer unter Zeitdruck die Bedienungsanleitung lesen sollte..

Nachdem ihr brav Euren „Werkzeugkoffer“ gepackt habt und euch gerade zurücklehnt, geht es schon los. Ein befreundeter Selbständiger hat einen Virus auf seinen Bürorechnern: „Tizian du kennst dich doch mit PCs aus oder nicht?!“ Zum Glück habe ich mich vorbereitet. Der nächste Schritt ist die operationale Vorbereitung. Was sich so hochtrabend anhört ist nichts anders als die Vorbereitung auf einen spezifischen Fall, nachdem er aufgetreten ist.

operational:

Zuerst musst Du Dir natürlich einen Überblick über den Fall verschaffen. Was genau ist passiert? Wie war der vermutete Angriffsvektor? Sind Daten abgeflossen und welche Sicherheitsmaßnahmen hat das Unternehmen bisher betroffen?

Es ist zu erheben, welche Geräte der IT betroffen sind, woraus sich die Menge der Datenquellen einschätzen lässt. Welche Datenarten sollten gesichert werden? Gibt es vielleicht flüchtige Daten, die gleich gesichert werden sollten? Die festgelegten Datenquellen bestimmen die weiteren Maßnahmen und die Wahl Deiner Werkzeuge. Sollte sich die Malware über das Netzwerk ausgebreitet haben ist es zudem wichtig einen Ansprechpartner zu haben, der die Strukturen des Netzwerks kennt.

Aufbauend auf diesen Infos solltest Du Dir einen konkreteren Sicherungsplan festlegen. Dieser sollte zumindest grob schriftlich dokumentiert werden und beschreibt den gedachten Ablauf der Sicherung der Daten (Welche Daten zu welchem Zeitpunkt?).

Über all diesen Planungen schwebt immer der Gedanke, dass so wenig Daten auf dem Fremdsystem verändert werden sollten wie nur möglich!

Datensammlung/-sicherung

Sind die Planungen abgeschlossen geht es an die Wahl der Werkzeuge und die ersten Sicherungen. Solltest Du dann an das System gehen ist es wichtig einen Writeblocker einzusetzen! Am besten wäre ein Hardware-Writeblocker, aber auch Softwar-Writeblocker leisten gute Dienste.

Nun kommt es natürlich auf die Datenarten die gesichert werden sollen und auf Deinen festgelegten Sicherungsplan. Als Daten kommen solche aus Betriebssystemen (Log-Files, Registry-daten, Benutzerdateien etc.), Netzwerken (Log-Files, Datenverkehr etc.) oder sogar einzelnen Anwendungen (z.B. Programmcode, die Malware selbst…) betrachtet werden.

Du beginnst schließlich von allen Daten ein byteweises Abbild zu machen, welches Du dann in der Postmortem-Analyse analysieren kannst (Hier der Hinweis, dass möglichst alle Beweismittel mit dieser Methode gesichert werden sollten!).

Bei flüchtigen Daten ist natürlich eine Live-Sicherung nötig. Die folgenden Daten zählen fast immer dazu:

- Systemzeit/-datum in Relation zur Realzeit

- Momentan laufende Prozesse (Systemzustand)

- Aktuell geöffnete Netzwerkverbindungen (Gibt es verdächtige Aktivitäten, z.B. Herunterladen großer Datenmengen?)

- Aktuell angemeldete Nutzer (inkl. Feststellung der Nutzerrechte)

Im Sicherungsprozess solltest Du für alle Beweismittel kryptographische Hashes erstellen. Während der Datensammlung ist die Dokumentation sehr wichtig. In der sog. Chain of Custody sollte von Anfang an lückenlos festgehalten werden wer auf welche Beweismittel wann, wo und warum zugegriffen hat.

Sobald Du Deine Sicherung fertig hast, kannst Du Produktivsysteme wieder freigeben, sodass das Unternehmen schnellstmöglich wieder arbeiten kann. Dabei solltest du jedoch eng mit der internen IT-Abteilung abstimmen und sicher sein, dass der Angreifer sich nicht mehr im System befindet!

Datenuntersuchung

Habt Ihr nun Eure forensischen Duplikationen mit in das Labor genommen, geht es an die Untersuchung der Daten. Es gehört nun zu den Aufgaben eines IT-Forensikers die unstrukturierten Datenmengen zu strukturieren und relevante Daten zu finden und zu extrahieren. Häufig müssen in diesem Schritt unlesbare Formate in lesbare konvertiert werden und gelöschte bzw. versteckte Daten wiederhergestellt werden (sog. File-Carving). Die Arbeit der Formatierung und Strukturierung nehmen Euch häufig bestehende Tools ab, die Ihr vorhin schon festgelegt habt.

Für einen guten chronologischen Überblick über die Daten solltest Du anstatt der eigentlichen Daten erst einmal Metadaten, wie z.B. Logfiles untersuchen. Häufig haben diese die ersten sichthaltigen Hinweise zum Sicherheitsvorfall festgehalten. Es sei denn, die Täter haben Anti-Forensik betrieben…

Log-Files können an sehr vielen Orten auftreten. Sollten z.B. Windows-Betriebssysteme verändert worden sein bietet die Windows Ereignisanzeige eine gute erste Anlaufadresse. Sollten Netzwerke betroffen sein gibt es auch hier i.d.R. in den Firewalls oder Routern zahlreiche Log-Files.

Die Datenuntersuchung kann also auch als eine Art „Datenreduktion“ verstanden werden. Irrelevante Daten werden eliminiert und die für den Sicherheitsvorfall relevanten Daten sollten auf das wichtigste reduziert werden (d.h. die kleinste Menge digitaler Informationen mit dem größten Beweiswert).

Datenanalyse

Ist die Untersuchung abgeschlossen und die Daten liegen strukturiert vor geht es an die genaue Analyse der Dateninhalte. Wichtig ist die Herstellung von Zusammenhägen zwischen den Daten (z.B. Personen zu Daten), um das genaue Vorgehen der Täter verstehen zu können. Die Hintergründe, Motivationen und Gelegenheiten des Täters müssen ebenfalls eingebzogen werden. Häufig werden in diesem Schritt chronologische Abläufe erstellt, die grafisch als Zeitstahl umgesetzt werden. Dies bietet allen Beteiligten einen Überblick über die Geschehnisse.

Dokumentation/Bericht

Auch wenn die Dokumentation als eigener Punkt aufgeführt wird sollte diese immer nebenher zu den oben genannten Schritten erfolgen. Die Ergebnisse solltest Du anschaulich dargelegen, sodass du eindeutig aufführst was du gefunden hast und wie du dabei vorgegangen bist. Den Adressat solltest Du bei der Erstellung immer im Hinterkopf behalten (eher technischer Adressat oder Laie?).

Spannungsfelder

Da die forensischen Sicherungen häufig eine gewisse Zeit in Anspruch nehmen, stehen IT-Forensiker immer wieder unter Zeitdruck. Die Produktivsysteme sollten schnelle wieder in Betrieb genommen werden, um den finanziellen Schaden zu begrenzen. Wichtig ist aber für uns ein sauberes und bedächtiges Vorgehen, um die Systeme nicht unnötig zu verändern. Wie oben beschrieben stellt der Prozess ein Grundgerüst für die Maßnahmen dar und kann beliebig erweitert und angepasst werden. Im Vordergrund jeder forensischen Herangehensweise steht immer die gerichtliche Verwertbarkeit und Sicherung von Beweisen. Durch den obigen Prozess stellt Ihr diese grundlegend sicher.