Blog

Sicherung eines Rechners mit Live-USB-Stick (CAINE)

In letzter Zeit habe ich einige Artikel über eher strategische Themen geschrieben und möchte euch mit diesem Artikel mehr Praxiswissen an die Hand geben. Um in der Informatik wirklich Dinge zu verstehen, muss man sie gemacht haben. Wie ich auch im Artikel „Die forensische Untersuchung in der IT“ geschrieben habe, ist es wichtig seine Tools […]

Parallelen zwischen Krisenmanagement in der Corona-Krise und dem Incident Response Prozess?

Hat Deutschland einen guten Incident Response Prozess? Der Incident Response Prozess (kurz: IR-Prozess) beschreibt einen Ablaufplan, der im Falle eines sog. Security-Incidents (=Sicherheitvorfalls) im Zusammenhang mit der Informationstechnik zum Tragen kommt. Er wird als Teil des Incident Management gesehen und kann ein Unternehmen in Krisenzeiten vor sehr großen finanziellen Schäden bewahren. Der Corona-Virus kann ebenfalls als […]

Was haben Coronavirus und Hackerangriffe gemeinsam?

Kleiner Disclaimer: Beitrag wurde am Anfang der Corona-Pandemie verfasst. Aussagen hinsichtlich des Coronavirus könnten schon lange überholt sein. Der Vergleich dient lediglich Anschauungszwecken. In den letzten Tagen gibt es kaum mehr Nachrichten ohne Meldungen über das in China ausgebrochene Coronavirus. Also machte ich mir natürlich auch Gedanken darüber und kam auf interessante Parallelen zwischen Malware […]

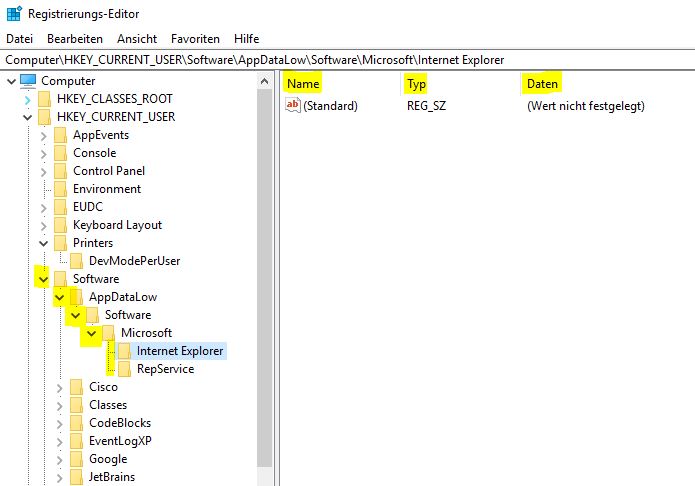

Registry: Wie finde ich heraus, welche USB-Geräte am Rechner angeschlossen waren?

In diesem Artikel zeige ich dir, wie du herausfinden kannst, welche USB-Geräte am Rechner angeschlossen wurden. Cool ist, dass du hier nicht nur sehen kannst, welche Geräte angeschlossen waren, sondern auch herausfinden kannst, wann und von welchem Benutzer. Hast du keine Ahnung, was die Registry ist, dann gehe hier zu meinem Artikel „Windows-Registry-Forensik: Aufbau und […]

Windows-Registry-Forensik: Aufbau und Tools

Möchte man in einem Windows-Betriebssystem ein Informationen über Nutzer- und Anwendungsaktionen so bietet die Registry einen idealen Ansatzpunkt. Die Registry wird von den meisten Forensikern als „Goldgrube“ bezeichnet, da dort fast jede Aktion am Rechner registriert wird. In diesem Artikel möchte ich einen Überblick über die Registry und passende Analyse-Tools geben. In einem weiteren Artikel […]

Die forensische Untersuchung in der IT

Um die Grundlagen der forensischen Informatik verstehen zu können ist auch nötig den Prozess der forensischen Untersuchung zu kennen. Deshalb möchte ich Dir diesen heute näher bringen. Ein Übersichtsbild gibt es ganz unten!Bei einer forensischen Untersuchung in der Informationstechnik handelt es sich um einen Prozess der Beweissicherung, z.B. im Falle eines Angriffs auf ein Computersystem. […]

Artikelserie: Malwareanalyse in 4 Schritten – VORSICHT

Nachdem ich nun die 4 Artikel zur Malwareanalyse geschrieben habe, habe ich gemerkt, dass es wichtig wäre auch etwas über die Einrichtung einer sicheren Analyse- bzw. Laborumgebung zu schreiben. Auch wenn sich die Malwareanalyse in diesen 4 Schritten so einfach anhört, ist damit jahrelanges Lernen verbunden. Dies ist alleine deshalb so, da die Malwareautoren kein Interesse […]

Malwareanalyse in 4 Schritten (Artikel 4: Dynamische Codeanalyse)

Die dynamische Codeanalyse ist neben der statischen die komplexeste Analyseart im Malwareanalyse-Prozess. Im Grunde wird die Malware, wie bei der dynamischen Analyse, in einer isolierten Umgebung ausgeführt. Der Unterschied liegt darin, dass die Ausführung in einem Debugger kontrolliert durch den Analysten stattfindet, wodurch eine sehr detaillierte Analyse möglich wird. Die eigene Kontrolle ermöglicht Analysen von […]

Malwareanalyse in 4 Schritten (Artikel 3: Statische Codeanalyse)

Ein weiterer Schritt in dem Prozess der Malwareanalyse stellt die statische Codeanalyse dar. Bei diesem Schritt kommt es nicht zur Ausführung der mutmaßlichen Malware, stattdessen findet eine genaue Betrachtung des Programmcodes statt. Ziel ist es die inneren Abläufe und Komponenten der vorliegenden schädlichen Datei noch besser zu verstehen.Da die Malware in der Regel als Binärdatei […]

Malwareanalyse in 4 Schritten (Artikel 2: Dynamische Analyse)

Die dynamische Analyse bzw. Verhaltensanalyse stellt sehr häufig den zweiten Schritt im Malwareanalyse-Prozess dar. Hier wird die mutmaßliche Malware durch den IT-Forensiker in einer isolierten Umgebung (z.B. Sandbox oder virtuelle Maschine) ausgeführt. Eine Analyse erfolgt dann entweder während der Ausführung der Malware oder im Nachhinein, wobei dabei das Augenmerk auf das System und die Änderungen […]