Blog

Cyber-Risiko: Fake IT-Mitarbeiter (Tipps für HR und SOC included)

Die Schatten-Kollegen: Warum dein neuer Senior-Entwickler vielleicht für Pjöngjang arbeitet Stell dir vor, du hast gerade den perfekten Senior-Entwickler für dein Team eingestellt. Die Video-Interviews waren beeindruckend, der Lebenslauf makellos und die technische Expertise scheint genau das zu sein, was dein Unternehmen braucht. Doch kurz nach dem ersten Login schlägt dein EDR-System Alarm: Der neue […]

Berechtigungsanalyse im Fokus: Das Anwendungs-Inventar in Microsoft Defender for Cloud Apps im Vergleich zu EntraFalcon

Mit der Veröffentlichung des Anwendungs-Inventars im Mai 2025 hat Microsoft Defender for Cloud Apps (MDCA) einen entscheidenden Schritt in Richtung transparente Cloud-Sicherheit gemacht [1]. Die neue Funktion bietet eine zentrale Übersicht über alle SaaS- und OAuth-Anwendungen im Tenant – inklusive detaillierter Informationen zur Berechtigungsnutzung und -ebene. Warum sollte mich das interessieren? Ja.. Das Thema ist […]

Erfahrungsbericht CASP+ (CompTIA)

Was ist das CASP+ Zertifikat? „CompTIA Advanced Security Practitioner (CASP+) ist eine fortgeschrittene Cybersicherheitszertifizierung für Sicherheitsarchitekten und leitende Sicherheitsingenieure, die mit der Leitung und Verbesserung der Cybersicherheitsbereitschaft eines Unternehmens beauftragt sind.“ Treffender, als auf der CompTIA-Webseite zum CASP+, könnte ich es nicht formulieren. Das Zertifikat richtet sich an erfahrene Cybersecurity-Spezialisten, die mindestens 10 Jahre allgemeine […]

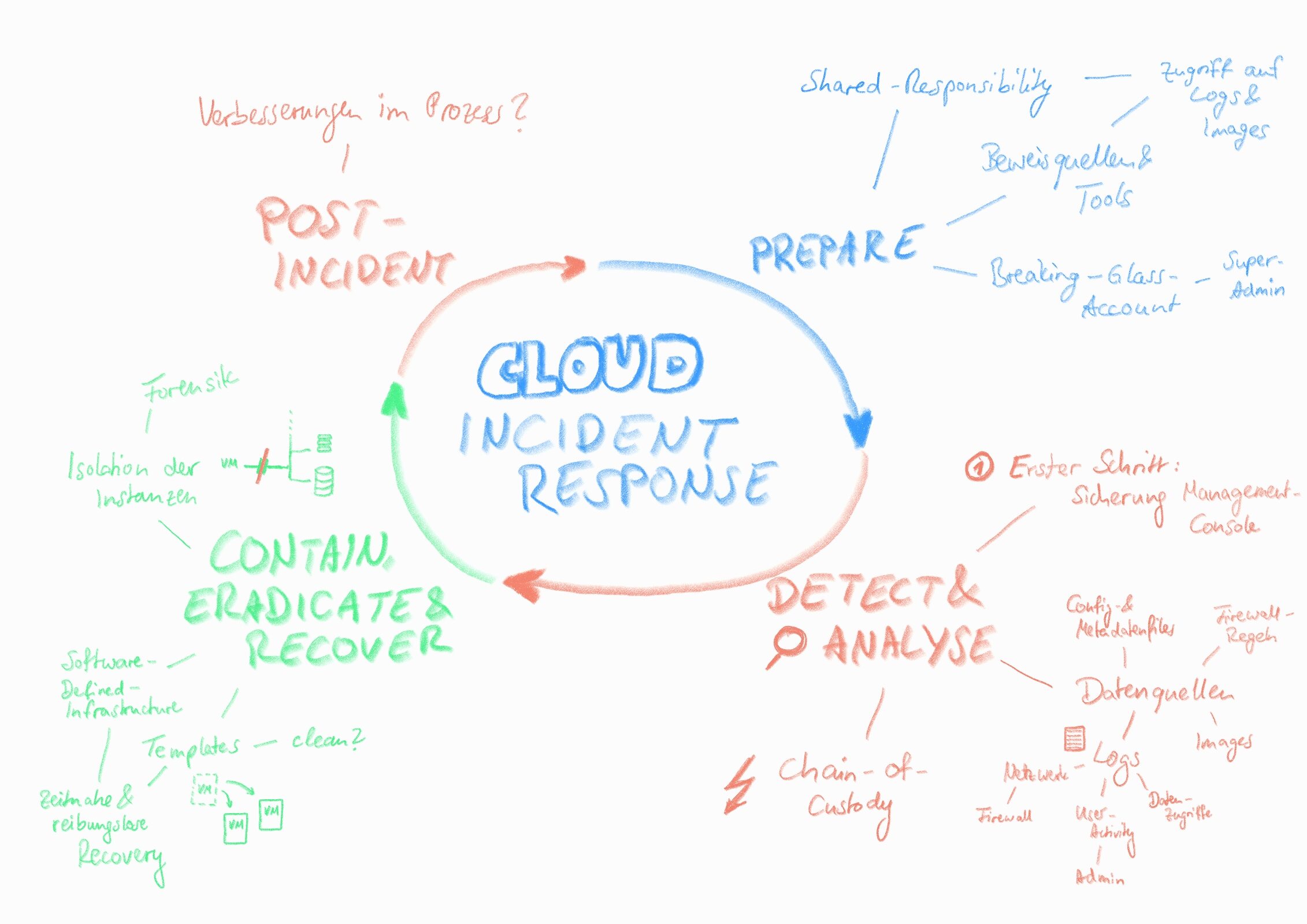

Veränderungen des Incident Response Prozesses in der Cloud?

Die Einführung von Cloud-Technologien bringt Unternehmen nicht nur erhebliche Vorteile, sondern fordert auch Anpassungen der IT-Sicherheitsprinzipien und Prozesse. Die zunehmende Flexibilität, die breitere Netzwerkanbindung und die Nutzung von Ressourcen durch den Einsatz der (Public-)Cloud eröffnen neue Angriffspfade und erfordern eine Überarbeitung der IT-Sicherheitsstrategie. Ein wichtiger Aspekt hierbei ist die Anpassung der Reaktionsmaßnahmen auf Cyberangriffe (Incident […]

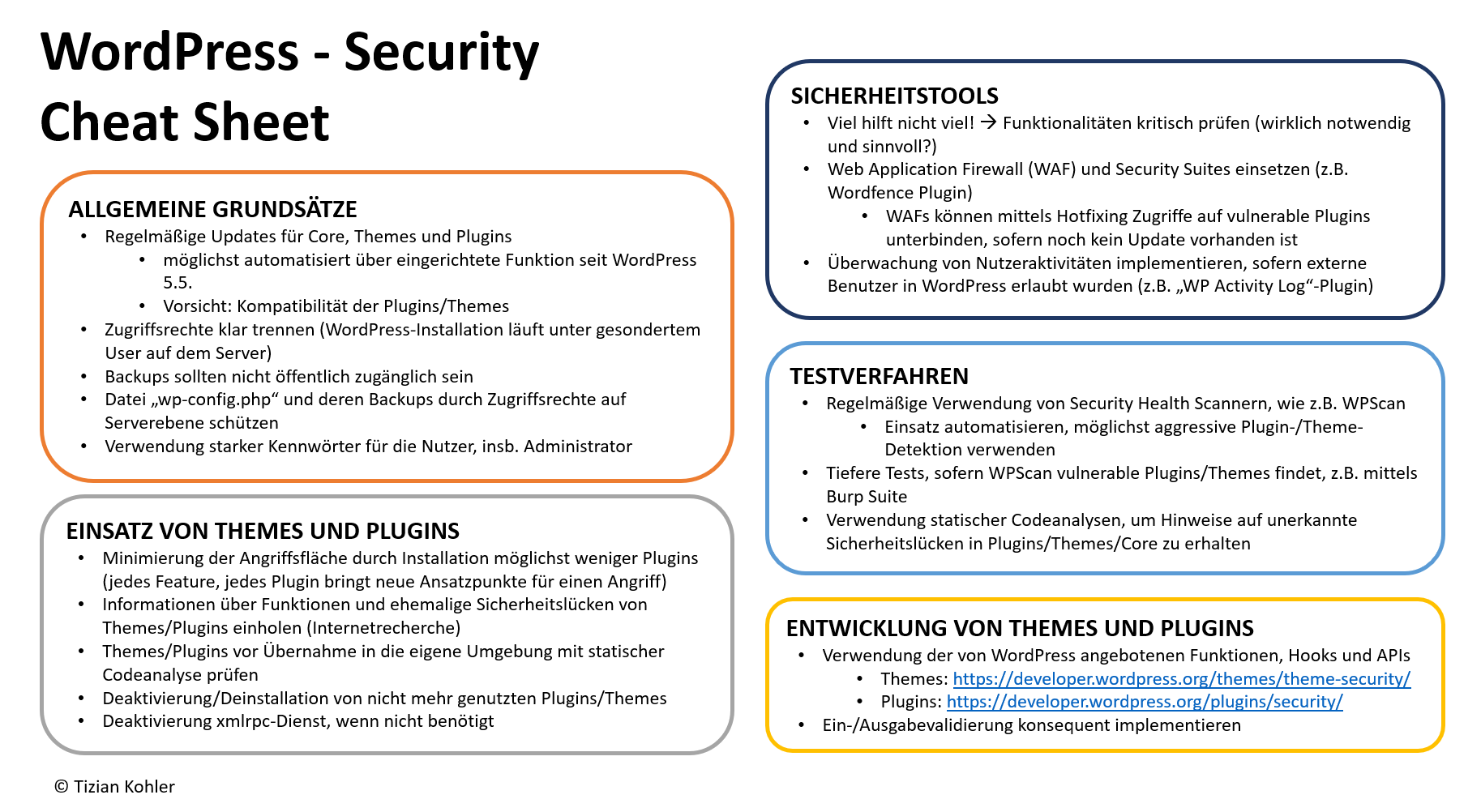

WordPress-Security Cheatsheet

Als Ergebnis meiner Masterthesis habe ich ein WordPress-Security Cheatsheet entwickelt, das ich sehr gerne mit euch teilen würde. Verwendet es gerne für eure eigene WordPress-Seite und erhöht durch einfache Maßnahmen die Sicherheit eurer Webseite!

WordPress Hack – .bt // lmlink1-redirect

Vor kurzem wurde ich von einem Bekannten angerufen, weil seine WordPress-Seite augenscheinlich gehackt wurde. Das Problem war, dass bei jedem Besuch der Seite direkt eine Weiterleitung stattfand und ein Popup aufging, in dem Ballons flogen und man darauf hingewiesen wurde, dass man eine Amazon-Geschenkkarte im Wert von 1000 Euro gewonnen habe (siehe Bild unten). Juhu, […]

Forensische Untersuchung von Evernote

Dieser Beitrag stellt eine meiner Studienarbeiten meines Studiums der „Digitalen Forensik“ vor. Diese möchte ich allen Forensikern und Interessierten bereitstellen, die auf der Suche nach Spuren sind, die Evernote auf einem Windows PC hinterlässt. Ihr könnt die Arbeit gerne herunterladen, wenn ihr einen Deep Dive in die forensische Untersuchung von Evernote bekommen und den Weg […]

Modern Honeypot Network – Teil 2: Honeypot einrichten

Ist ja schön, dass wir im ersten Artikel „Modern Honeypot Network – Teil 1: Kommandozentrale auf DigitalOcean“ eine Kommandozentrale eingerichtet haben, um unsere Honeypots zu kontrollieren. Aber wie bekommen wir es nun hin, dass hier auch wirklich Daten ankommen? Wir müssen dazu unseren ersten Honeypot einrichten bzw. unseren ersten „Sensor“ installieren. Ich habe mich dafür […]

Modern Honeypot Network – Teil 1: Kommandozentrale auf DigitalOcean

Letztens kam mir die Idee einen Honeypot aufzusetzen, um Daten über das Vorgehen von Hackern zu sammeln. Also habe ich mich damit beschäftigt und mir mit Modern Honeypot Network (MHN) ein passendes Framework gesucht. Da ich keinen lokalen Honeypot aufsetzen wollte, habe ich eine cloudbasierte Variante mit DigitalOcean realisiert. In diesem Beitrag beschreibe ich kurz […]

Datenträgerforensik mit „The Sleuth Kit“

In diesem Artikel geht es um die forensische Analyse des im Artikel “Sicherung eines Rechners mit Live USB-Stick (CAINE)” gesicherten Festplattenabbilds “dell.img”. Ich kann in einem Artikel natürlich keine komplette forensische Analyse machen. Es geht mir eigentlich viel mehr darum euch Grundlagen des wirklich sinnvollen “The Sleuth Kit” zu zeigen und sie näher zu beschreiben. Ein Deep-Dive […]