Registry: Wie finde ich heraus, welche USB-Geräte am Rechner angeschlossen waren?

In diesem Artikel zeige ich dir, wie du herausfinden kannst, welche USB-Geräte am Rechner angeschlossen wurden. Cool ist, dass du hier nicht nur sehen kannst, welche Geräte angeschlossen waren, sondern auch herausfinden kannst, wann und von welchem Benutzer. Hast du keine Ahnung, was die Registry ist, dann gehe hier zu meinem Artikel „Windows-Registry-Forensik: Aufbau und und Tools“.

Angeschlossene USB-Geräte herausfinden

Unter den Schlüsseln HKEY_LOCAL_MACHINESYSTEMCurrentControlSetUSBSTOR und HKEY_LOCAL_MACHINESYSTEMCurrentControlSetUSB kannst du die Auflistung der einzelnen Geräte als Unterschlüssel finden, die in der Vergangenheit angeschlossen wurden.

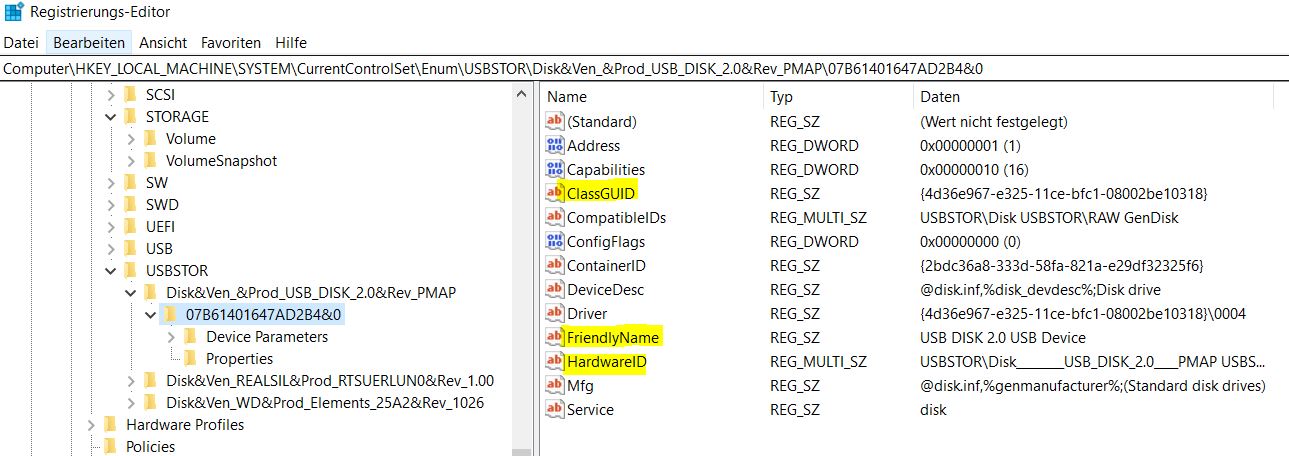

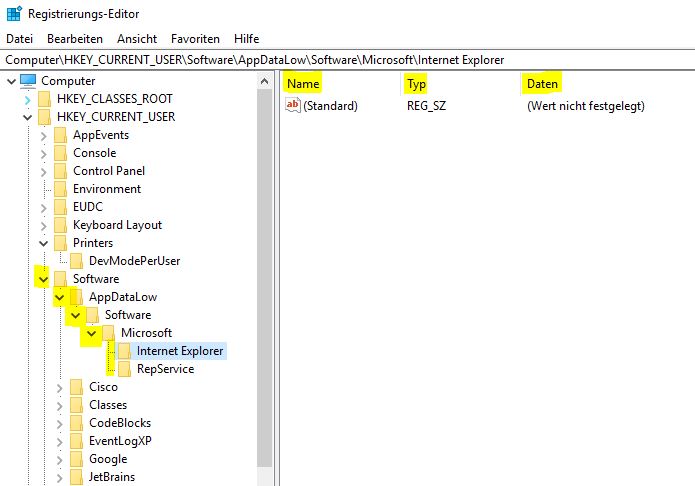

Für den einfachen Einstieg habe ich einfach „regedit“ von Windows aufgerufen und bin in die entsprechenden Schlüssel navigiert. Wie im Screenshot hier ersichtlich, kannst du dort einen ersten Überblick über die Geräte gewinnen.

Hier siehst du, dass drei Geräte angeschlossen waren/sind. Die Ordner sind entsprechend mit den Namen der Geräte oder deren Hersteller benannt. Ich bin zur näheren Bestimmung dann in den Unterschlüssel „Disk&Ven_&Prod_USB_DISK_2.07B61401647AD2B4&0“ navigiert, wo die genauen Werte verzeichnet sind. Der blau markierte Unterschlüssel „07B61401647AD2B4“ auf der linken Seite ist zugleich auch die Serial Number des Geräts. Der Wert „FriendlyName“ zeigt den Namen des Geräts an, der Wert „HardwareID“ zeigt häufig den Namen des Herstellers an. Über die „DeviceGUID“ kann man in Google recherchieren, um welchen spezifischen Gerätetyp es sich handelte. Ich benutzte hierzu die Seite von Microsoft und fand heraus, dass es sich bei meinem Gerät um ein „Disk Drive“ handelte.

Zeitpunkt des letzten Gebrauchs herausfinden

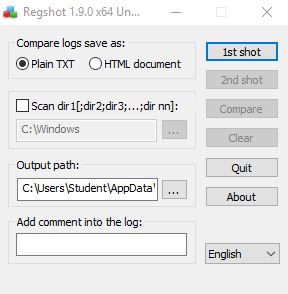

In der IT-Forensik ist es zudem häufig wichtig, wann ein Gerät das erste Mal und das letzte Mal am untersuchten Rechner angeschlossen wurde. Um den Zeitpunkt des letzten Gebrauchs herauszufinden, kann der Registry-Pfad HKEY_LOCAL_MACHINESYSTEMCurrentcontrolsetEnumUSB nützlich sein.

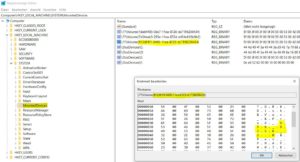

Der Unterschlüssel „USB“ enthält alle angeschlossenen USB-Geräte und die „LastWriteTime“, also die letzte Zeit an welchem hier was geändert wurde. Hierzu muss dieser mittels Rechtsklick als Text-Datei exportiert werden. Hiernach öffnest du die Datei in einem Text-Editor und suchst mit der Tastenkombination „Strg+F“ nach der Serial Number (hier: 07B61401647AD2B4). Wie im Screenshot ersichtlich, war das Gerät zuletzt am 15.01.2020 um 11:36 Uhr verbunden!

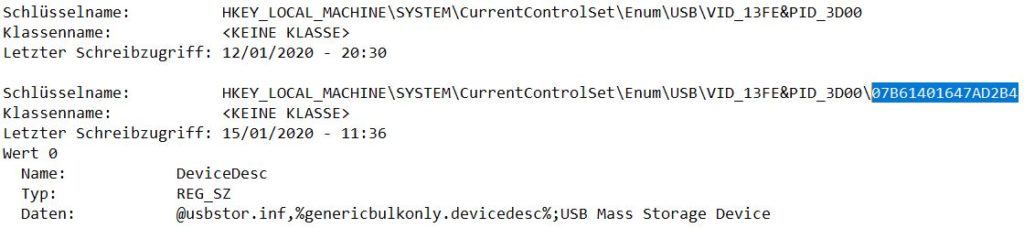

Um den Zeitpunkt herauszufinden, an dem das Gerät das erste Mal angeschlossen wurde musst du unter einem Windows 10 Gerät die Datei „C:WindowsINFsetupapi.dev.log“. Dort suchst du ebenfalls nach der Serial Number nach dem Eintrag [Device Install (Hardware initiated) …..]. Aus dem dort verzeichneten Zeitstempel ist die erste Installation und damit dem ersten Anschluss des Geräts ersichtlich.

Mein Gerät wurde das erste Mal am 12.01.2020 um 20:30 Uhr angeschlossen. Wenn du im oberen Screenshot genau hingesehen hast, konntest du auch dort schon dieselbe Zeit erkennen, wobei ich empfehlen würde wirklich in der Datei „setupapi.dev.log“ nachzusehen. Nur um sicher zu sein.

Das USB-Gerät einem Nutzer zuordnen

Unter dem Pfad HKEY_LOCAL_MACHINESYSTEMMountedDevices kann man die gemounteten Geräte ansehen.

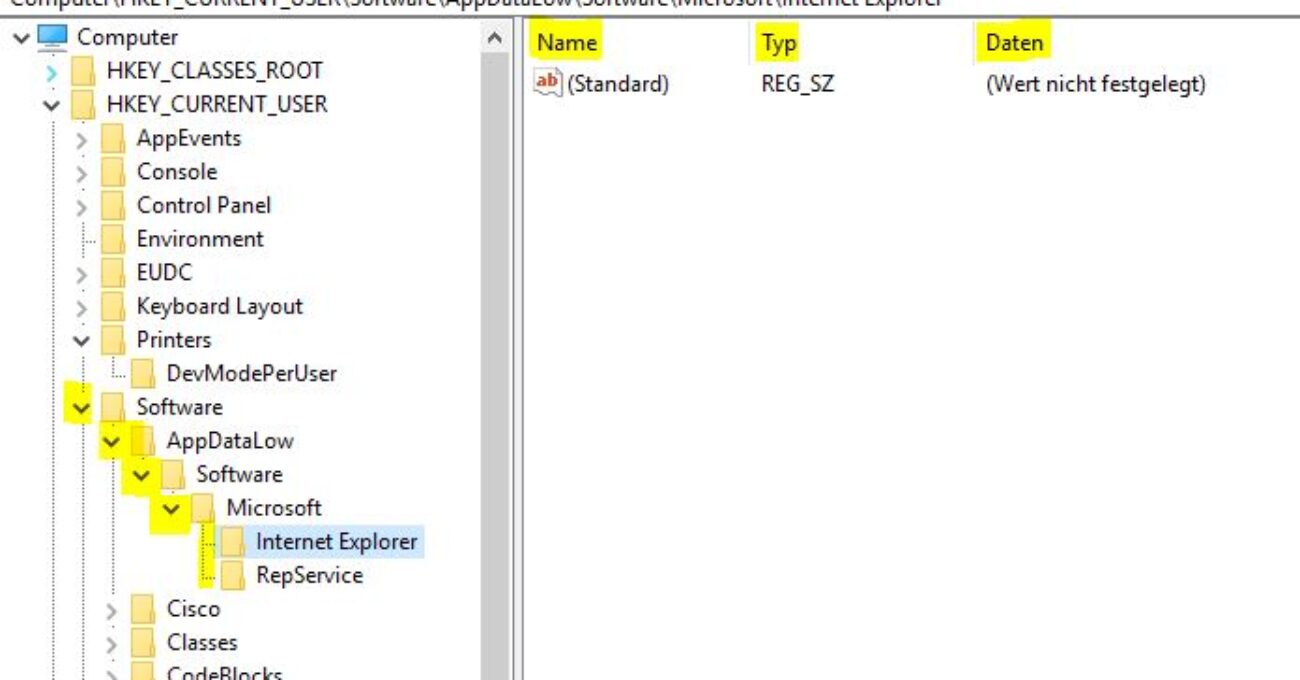

Über einen Rechtsklick auf die Werte in der Spalte „Name“ können die „Binärwerte bearbeitet“ werden. Wir bearbeiten hier gar nichts, sondern sehen uns in der Hex-Ansicht nur die aufgelösten ASCII-Strings an. Im Screenshot könnte ich meinen USB-Stick finden, wodurch wir nun auch die Geräte-ID haben (Durch Klick auf den Screenshot, kannst du die genauen Werte einsehen). Gleicht man in dem Schlüssel noch die Werte aus der Spalte „Daten“ mit den im Screenshot unten stehenden Einträgen ab, kann man den Laufwerksbuchstabe sehen, unter dem das Gerät gemountet war (hier E: ). Auch hier können die Binärdaten betrachtet werden, nur um sicherzugehen, dass es wirklich der USB-Stick war! Wenn man nun die Geräte-ID (genauer genannt Globally Unique Identifier = GUID) im Schlüssel HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2 sehen kann, dann war das Gerät unter dem aktuell angemeldeten Nutzer gemountet. Das ist doch eine sehr nützliche Erkenntnis.

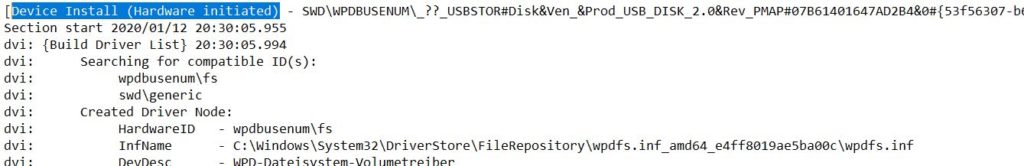

Tools zur Vereinfachung

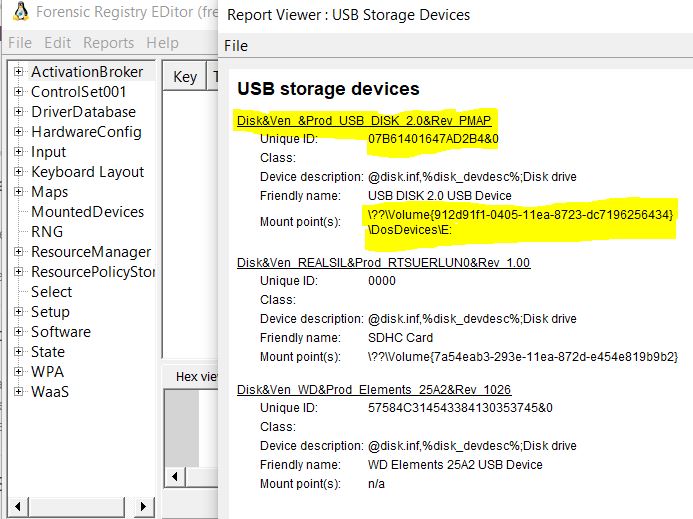

Für die Vereinfachung der obigen Analyse kann man die Tools FTK-Imager und FRED (Forensic Registry EDitor) benutzen. Mittels FTK können die Hive-Files extrahiert werden. Dazu öffnest du den FTK-Imager und gehst du über den Menüpfad „File – Obtain Protected Files“ und wählst die Zielordner aus. Beim Bestätigung werden die Hive-Files extrahiert. Danach öffnest du den FRED und darin den Hive „system“. Dann klickst du auf den Menüeintrag „Report“ und wählst „SYSTEM – UsbStorageDevice“. Im Report siehst du dann die „Unique ID“, den „FriendlyName“ und sogar auch die „MountPoints“ inkl. dem Verzeichnisnamen. Also perfekt automatisiert mit weniger Schreibarbeit. Die Zuordnung zu einem Benutzer muss man jedoch noch selbst vornehmen!

Ein weiteres Tool hierzu ist „USBDeview“ aus dem Nirsoft Bundle. Insgesamt findest du in dem Nirsoft Bundle sehr gute und forensisch nützliche Tools.

Im Screenshot kannst du den hier untersuchten USB-Stick auch sehen.