Modern Honeypot Network – Teil 2: Honeypot einrichten

Ist ja schön, dass wir im ersten Artikel „Modern Honeypot Network – Teil 1: Kommandozentrale auf DigitalOcean“ eine Kommandozentrale eingerichtet haben, um unsere Honeypots zu kontrollieren. Aber wie bekommen wir es nun hin, dass hier auch wirklich Daten ankommen? Wir müssen dazu unseren ersten Honeypot einrichten bzw. unseren ersten „Sensor“ installieren. Ich habe mich dafür für AWS (Amazon Web Services) und den Sensor „Snort“ entschieden. Snort ist ein Intrusion-Detection-System, das verdächtige Verbindungsversuche auf verschiedensten Ports loggt und an unsere Zentrale weitergibt. Also los geht’s….

Einrichten des ersten Sensors auf AWS

Wie ihr AWS-Services einrichtet werde ich in diesem Artikel nicht beschreiben, da ich das jedem von euch zutraue. Um euch zu Verifizieren müsst ihr evtl. eure Kreditkarten-Informationen oder PayPal-Daten eingeben. Das benötigt Amazon auch, dass die Zahlungen gewährleistet sind (bei uns sollten keine Kosten anfallen).

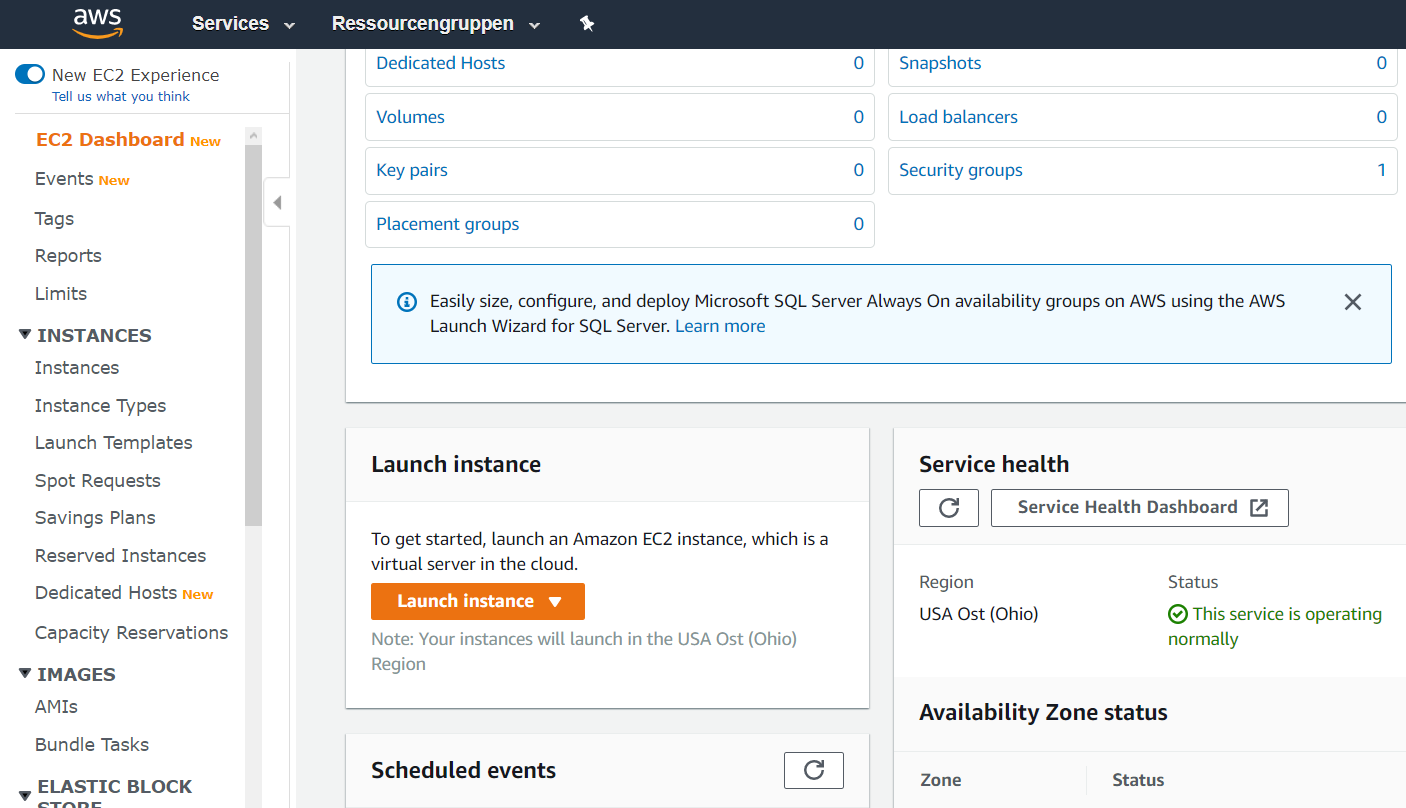

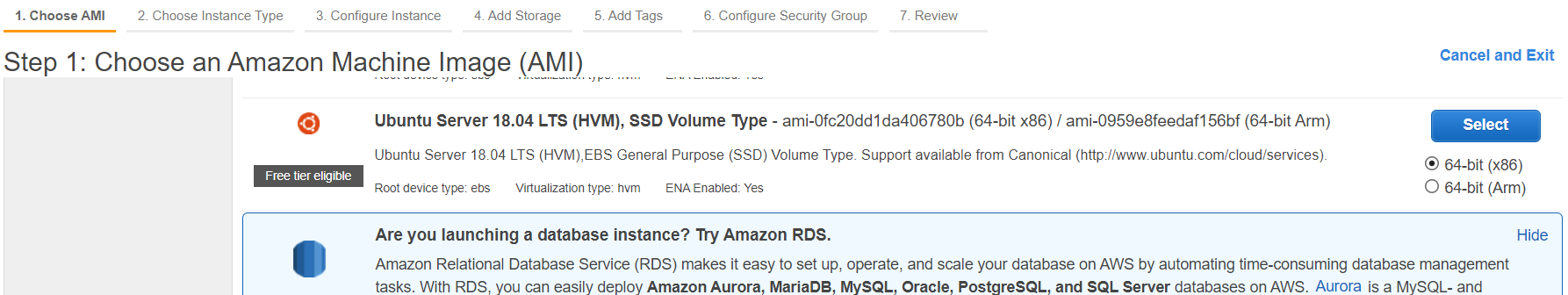

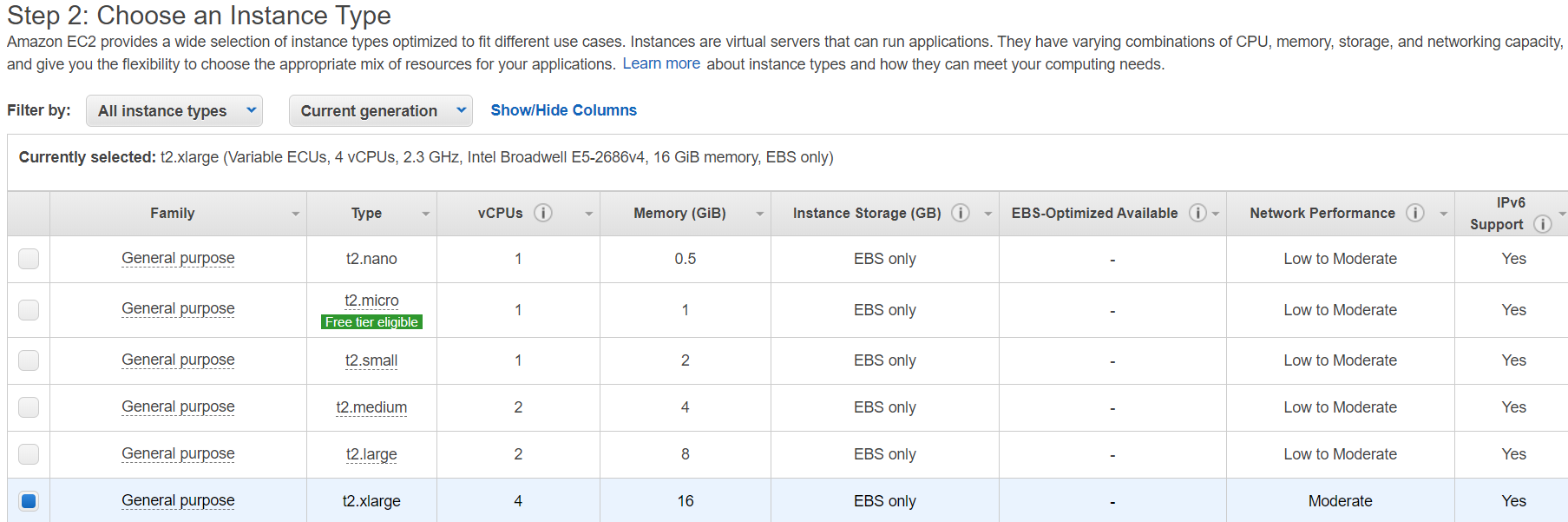

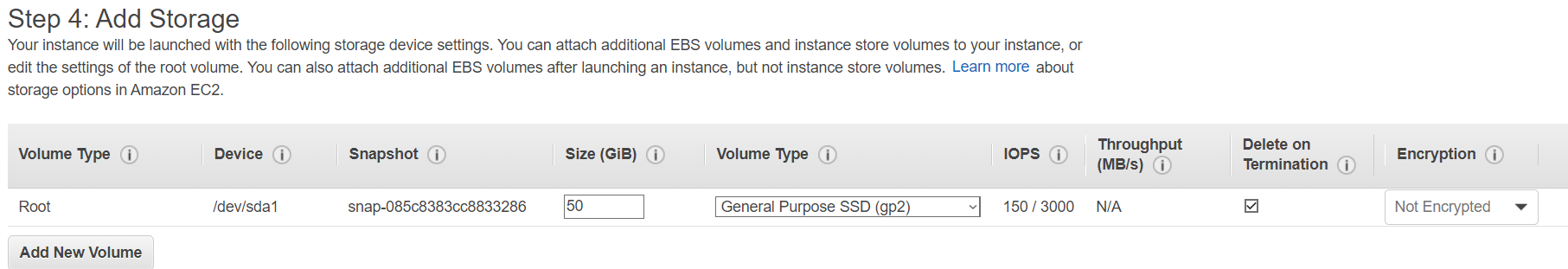

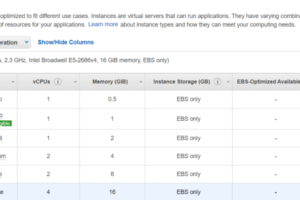

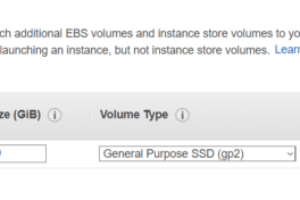

Ihr geht nun in eure AWS-Managementkonsole und wählt EC2 aus. Im EC2-Dashboard drückt ihr dann auf den großen „Launch Instance“-Button (siehe Bild 1). Dann werdet ihr von AWS durch die Einrichtung Schritt-für-Schritt geleitet. Als Instanz wählt ihr Ubuntu 18.04 in der 64-Bit-Version (siehe Bild 2). Danach wählt ihr den Typ der Instanz aus. Ich habe hier t2.small ausgewählt (t2.micro dürfte auch ausreichen und ist kostenlos –> Bild 3). Bild 4 zeigt die Auswahl der Speichergröße. Ich habe 50 GB gewählt, wobei 30 GB ausreichend sind und kostenlos wären.

Danach müsst ihr eine neue “Security Group” hinzufügen. Am besten solltet ihr hier “All traffic” als “Type” und bei “Source” im Dropdown-Menü “Anywhere” auswählen. Das ist eigentlich total unsicher und sollte natürlich nur für einen Honeypot so gemacht werden. Diese soll ja gerade verwundbar sein! Aber was bedeutet das genau? Das heißt, dass an eurer Instanz am Ende alle Ports für jede IP-Adresse erreichbar sind und nicht geblockt werden. Die IT-Security-Abteilung würde die Hände über dem Kopf zusammenschlagen :D…

Nachdem ihr weitergeklickt habt kommt ihr irgendwann zur Übersicht. Danach auf den “Launch”-Button drücken und eure Instanz läuft schon fast! Ihr müsst noch ein neues Key-Pair anlegen, um euch beim Verbindungsaufbau mit PuTTY zu authentifizieren. Dazu vergebt ihr diesrr einen eigenen Namen, ladet die *.pem-Datei herunter und speichert sie ab. Diese müsst ihr dann mit dem PuTTYGen in eine *.ppk-Datei umwandeln. Theoretisch könnt ihr von AWS auch direkt eine *.ppk-Datei herunterladen. Eine genau Anleitung findet ihr hier (Amazon hat das gut beschrieben). Deshalb verzichte ich nun auf weitere Ausführungen. Solltet ihr die Schlüssel-Datei heruntergeladen haben dann dürfte eure Instanz schon laufen! Wie verbindet ihr euch nun mit PuTTY zur Instanz? Auch das könnt ihr in dem obigen Link genau nachlesen. Folgt einfach den Schritten dort! Wenn ihr Fragen habt, meldet euch einfach bei mir.

EINRICHTEN DES SENSORS AUF DER AWS

Um Snort auf der Instanz einzurichten müsst ihr nun in der Shell die folgenden Kommandos eingeben. Wichtig ist erst einmal, dass ihr die Instanz upgradet und updated. Das geht so:

sudo su ###Wechsel in den root-Modus sudo apt-get upgrade ###Upgrade sudo apt-get update ###Update

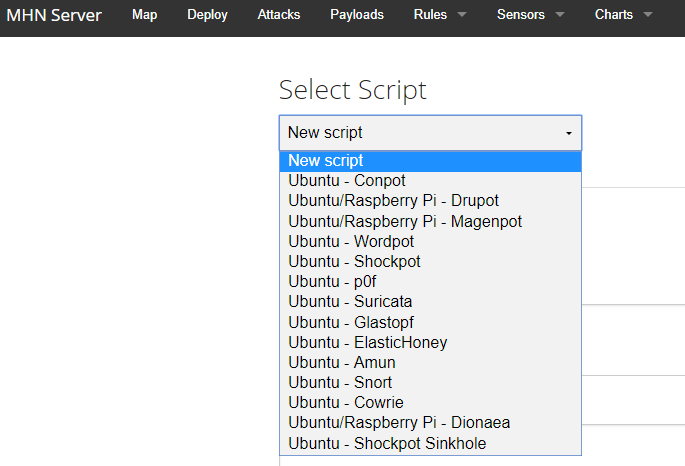

Danach geht ihr zum MHN-Server und loggt euch dort ein. Dort geht ihr auf den Menüpunkt “Deploy” und wählt im Dropdown-Menü “Ubuntu-Snort” aus (siehe Bild 5).

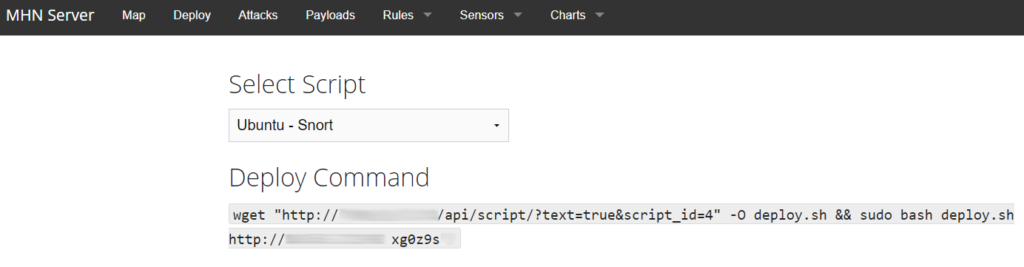

Den dort erscheinenden Code (Bild 6) müsst ihr dann einfach kopieren. Danach geht ihr wieder in eure Shell zur AWS-Instanz und fügt den Code mit Rechtsklick ein. Danach installiert sich Snort von ganz alleine und verbindet sich auch gleich mit eurem MHN-Server. Gut oder?!

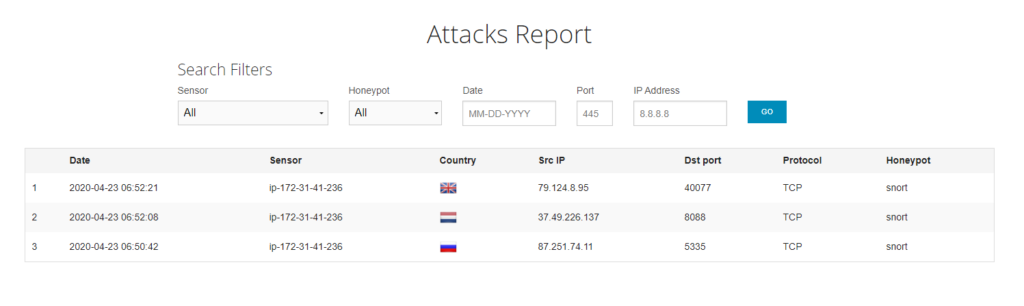

Zwei ganze Sekunden nach dem Deployment wurde schon der erste Regelverstoß von Snort festgestellt (Bild 7). Scheint vielversprechend. Was ich mit den Daten mache? Keine Ahnung.. Das muss ich noch sehen. Erst einmal sammle ich Informationen, um die Verhaltensweisen von Hacker oder Bots kennenzulernen. Vielleicht kann ich auch geografische Zusammenhänge oder auf der Uhrzeit basierende Angriffe erkennen? Mal sehen.. Es warten ja noch viele weitere Sensoren, die man auf die ähnliche Weise, wie hier beschrieben, anlegen kann!